Šta je Zero Trust?

Zero Trust je pristup sajber bezbednosti i znači „nikad ne verujte i uvek proverite“ – pre odobravanja pristupa. Ideja o Zero Trust IT okruženju je ona u kojoj su podaci, kritične tačke i sistemi zaštićeni ograničavanjem pristupa. Ovaj relativno novi način razmišljanja o sajber bezbednosti raste u popularnosti jer ne zahteva nužno nove alate i tehnologiju, već Zero Trust zahteva novi pristup onome što već radite.

To ne znači da se po default-u elimiše poverenje svih zaposlenih, ne! Poverenje zadobijaju isključivo oni koji budu temeljno provereni i koji poverenje zasluže, jer ipak organizacija počiva na ljudskom kapitalu i nekim vrednostima.

Kada kompanije automatski veruju pojedincima, postaju ranjive – bilo da su interno zaposleni, klijenti ili nezavisni dobavljači. To daje priliku hakerima da se ušunjaju u sistem i stvore haos. Kada se primeni Zero Trust, poverenje nekome po automatizmu više nije opcija. Ovo značajno smanjuje potencijalne rizike u sajber prostoru i otvaranje vrata (in)direktnom pretnjama.

Zero Trust je politika koja se priemnjuje u apsolutno svakom preduzeću, bez obzira na delatnost i veličinu. Iako je “plen“ mnogo veći kod većih kompanija, lakše je napasti manja preduzeća. Naime, vi[e najveći broj malih preduzeća je pogođeno odlivom podataka, a samo mali procenat ima uspostavljene bezbednosne sisteme za ublažavanje takvih napada.

Najbolje prakse za usvajanje Zero Trust strategije

Sada kada znate šta je Zero Trust i zašto je to potrebno vašoj organizaciji, vreme je da shvatite kako primeniti ovaj koncept bezbednosti. Evo nekoliko najboljih praksi koje treba slediti.

- Uložite u (re)definisanje vašeg bezbednosnog sistema

- Usvojite bezbednosne politike

- Testirajte svoj bezbednosni sistem uz pomoć simulacije hakerskih napada

- Proverite i validirajte sve uređaje kojima je dozvoljen pristup vašim sistemima

- Uverite se da svaki zaposleni ima jedinstveni pristupni identitet koji mu je potreban da bi dobio pristup

- Eliminišite podrazumevane metode poverenja

- Primeniti višefaktorsku potvrdu identiteta za sve bez obzira na rang

- Edukujte svoje zaposlene o potencijalnim rizicima i pretnjama i način izbegavanja

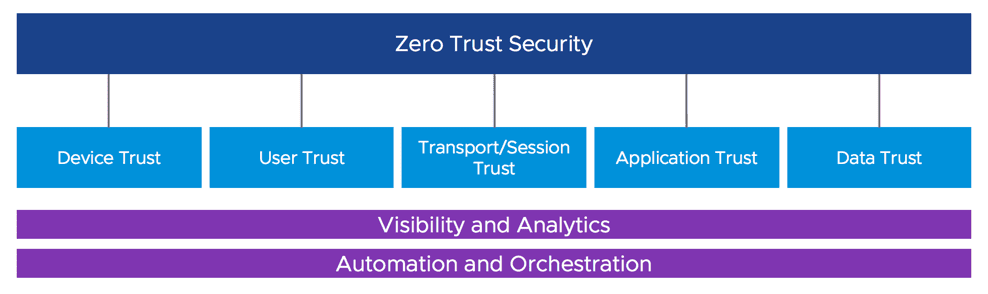

Primena ovog Zero modela poverenja u poslednje vreme porasla je u svetu organizacija. U februaru 2020. i pre uticaja pandemije, istraživanje koje su sproveli Cybersecurity Insiders zajedno sa Pulse Secure od više od 400 bezbednosnih stručnjaka otkrilo je da 72% organizacija planira da primeni Zero Trust u toku ove godine. Ali šta su osnove ovog modela?

Prema Forresteru, tvorcu ovog koncepta koji je nastao 2010. godine, za razliku od perimetarskog bezbednosnog modela čija je premisa „poverenje i verifikacija“, Zero Trust se zasniva na ideji da organizacije podrazumevano ne bi trebalo da ukazuju poverenje bilo kom internom ili eksternom subjektiu /entitetu …pa otuda i ime.

Tradicionalni IT model bezbednosti, temelji se na postavkama da je organizacija poput zamka okruženog rovom koji će formirati svoju internet mrežu. Zbog toga je teško pristupiti resursima organizacije dok je izvan mreže. Međutim, svi oni koji se nalaze u “zamku“ podrazumevano se smatraju „pouzdanima“. Problem ovog pristupa je u tome što kada napadač dobije pristup mreži, on ima pristup svim resursima na mreži. Model Zero Trust pretpostavlja da napadači mogu biti i unutar kompanijske mreže i izvan nje, pa nijedan korisnik ili uređaj ne bi trebalo da imaju poverenje. Zato se zero Trust primenjuje u domenu zaštite informacija, cyber prostora, odnosno svih kompanijskih resursa koja mogu dvesti do curenja informacija u etar i njihovu zloupotrebu.

Navešćemo pet koraka za izgradnju Zero Trust IT okruženja koji će vam pomoći da usvojite Zero Trust metodologiju i primenite bolju bezbednosnu praksu u svojoj organizaciji:

- Zaštita krucijalnih domena

Sa Zero Trust strategijom isključivo se fokusirate na domen zaštite ključnih podatka, aplikacija, sredstava i usluga (DAAS) najvrednijih za vašu kompaniju. Primeri zaštićene površine uključuju podatke o kreditnim karticama, zaštićene zdravstvene informacije (PHI), informacije koje mogu lično da identifikuju (PII), intelektualno vlasništvo (IP), aplikacije (gotov ili prilagođeni softver); sredstva kao što su SCADA kontrole, terminali na prodajnim mestima, medicinska oprema, proizvodna imovina i IoT uređaji; kao i usluge poput DNS-a, DHCP-a i Active Director-a, upravo oni predstavljau zonu zaštite

Jednom kada definišete domen zaštite, dalje korake samo sumeravate ka što boljoj zaštiti u vidu kontrola, definisanja politika koje su koncizne, precizne i razumljive.

- Tokovi transakcija na mapi

Način na koji se saobraćaj kreće kroz mrežu određuje kako ga treba zaštititi. Zbog toga treba da steknete kontekstualni uvid u međuzavisnosti vašeg DAAS-a. Dokumentovanje kako interakcija određenih resursa omogućava vam pravilno sprovođenje kontrola i pruža dragocen kontekst koji pomaže u obezbeđivanju optimalne cyber zaštite uz minimalne smetnje za korisnike i poslovanje.

- Arhitektura Zero Trust: zaštita IT mreže

Zero Trust mreže nisu izvedene iz jednog univerzalnog dizajna, već se u potpunosti prilagođavaju organizaciji. Aritektura je izgrađena oko zone zaštite. Kada definišete zaštitnu zonu i mapirate tokove u odnosu na potrebe vašeg preduzeća, možete izgraditi Zero Trust sistem, počev od “zaštitnog zida“ Zaštitni zid deluje kao prolaz, stvarajući mikroperimetar oko zaštitne površine. Pri čemu možete da primenite dodatne nivoe inspekcije i kontrole pristupa kako bi pristup resursima unutar zaštićene površine (zone) bio onemogućen

- Bezbednosna politika Zero Trust.

Jednom kada je mreža napravljena, moraćete da kreirate Zero Trust smernice koje određuju pristup. Morate znati ko su vaši korisnici, kojim aplikacijama treba da pristupe, zašto im je potreban pristup, kako imaju tendenciju da se povežu sa tim aplikacijama i koje kontrole mogu da se koriste za osiguranje tog pristupa.

- Nadgledanje i održavanje mreže.

Ovaj poslednji korak uključuje pregled svih evidencija, unutrašnjih i spoljnih, i fokusiranje na operativne aspekte Zero Trust-a. Budući da je Zero Trust iteraktivni proces, pregled i evidentiranje celokupnog saobraćaja pružiće dragocene uvide u to kako vremenom poboljšati mrežu.