Stopa kojom kompanije – i velike i male – doživljavaju curenje i povredu podataka zaista je alarmantna. Prema dosadašnjim iskustvima na globalnom nivou i nedavnim visokosofisticiranim napadima usmerenih na zdravstvo, finansije, maloprodaju, vladu, proizvodnju i energetiku, jasno je da je pejzaž pretnji značajno evoluirao u poslednjih nekoliko godina, ali i nedostatak ulaganja u sajber bezbednost i da su ovakvim rizicima izložene i platforme za zapošljavanje.

Zamislite samo situaciju u kojoj euforično šaljete svoje lične podatke na različite online platforme u potrazi za zaposlenjem. Razume se da su to podaci koje ne bi ste podelili sa širom javnošću, kao što je adresa vašeg stanovanja, osobine ličnosti, broj telefona, slika i drugo.

Ako budemo išli logikom da svi relevantni podaci mogu dospeti u pogrešne ruke, zasigurno verujete da bi se sa njima i te kako pogrešno i „baratalo“. Samo jedan podatak o vama, kao što je ime i prezime, može dovesti do drugih podataka sa nekih potpuno drugih izvora informacija kao što su društvene mreže. Tada, imajte na umu, da vas, pored roditelja, prijatelja i partnera, još neko, izuzetno dobro poznaje.

Ako budemo išli logikom da svi relevantni podaci mogu dospeti u pogrešne ruke, zasigurno verujete da bi se sa njima i te kako pogrešno i „baratalo“. Samo jedan podatak o vama, kao što je ime i prezime, može dovesti do drugih podataka sa nekih potpuno drugih izvora informacija kao što su društvene mreže. Tada, imajte na umu, da vas, pored roditelja, prijatelja i partnera, još neko, izuzetno dobro poznaje.

Prema projekcijama, predviđa se da će sajber kriminal koštati globalnu ekonomiju 10,5 biliona evra do 2025. godine, što odražava porast od 15% na godišnjem nivou. Preduzeća nikada nisu bila ranjivija, pa čak i velika preduzeća koja imaju dobru sajber odbranu mogu postati žrtve.

Prema projekcijama, predviđa se da će sajber kriminal koštati globalnu ekonomiju 10,5 biliona evra do 2025. godine, što odražava porast od 15% na godišnjem nivou. Preduzeća nikada nisu bila ranjivija, pa čak i velika preduzeća koja imaju dobru sajber odbranu mogu postati žrtve.

Verovatno se pitate kako bi to uticalo na vas? Evo i objašnjenje

A) Ukoliko ste pravno lice, posledice neodgovarajuće zaštite IT sistema mogu biti lančane i brojne: oticanje ličnih podataka zaposlenih i klijenata, oticanje podataka koji su deklarisani kao poslovna tajna, pad tržišne pozicije,finansijske i pravne zloupotrebe i posledice, blokada sistema i nemogućnost pružanja usluga, blokada bankovnih računa, to dalje znači gubitak reputacije i kredibileta, investicija, gdpr kazne i druge pravne konsekvence, smanjena likvidnost, nemogućnost izmirivanja poreza….dakle samo jedna naizgeld nebitna „sajber stvar“ koju i ne vidimo, dokazuje da su njene konsekvence zaista osetne i vidljive. Zbog toga je neophodno da postoji odgovarajuća zaštita sistema i poštovanje GDPR regulative.

B) Ako ste pojedinac – nemojte biti ubeđeni da kao individua niste nikome bitni. Baza podataka gde je veliki broj lica kao što ste vi predstavlja raj za sve one koji sa njima znaju šta rade. Posledice odavanja vaših podataka mogu se ogledati u njihovom obelodanjivanju, dovođenje u vezu sa drugim podacima (često privatnim), bankovnim računima, navikama koje su bitne za formiranje potrošačkih proizvoda, usluga i tržišta. Da, ipak ste bitni. Posledice mogu ići u nedogled od daljih fišing napada, raznih zloupotreba, a najbrutalnije mogu ići do krađe identiteta i izvršenja nekog krivičnog dela nad vama ili u vaše ime. Dakle, kao pojedinac treba da budete upoznati sa svojim pravima i mogućnostima GDPR regulative koje je krojena za vas.

Naravno, bezbednost je uvek 50 : 50, ako vi kao pojedinac pazite, a komapnije koje nude usluge i razne pogodnosti preko online platformi nemaju zaštitu, vi ste zaštićeni onoliko koliko ste vi uložili u vašu bezbednost i na to se uvek možete pozvati. Zato je važno da budete upoznati i da budete u toku.

Suštinski je neophodno da se stavi akcenat na baze podataka, posebno kada je reč o bazama onih lica koja traže posao. Da podsetimo da su takve baze najobimnije, sa velikim brojem različitih profila i podataka i da je neophodno adekvatno ulaganje u sajber prostoru.

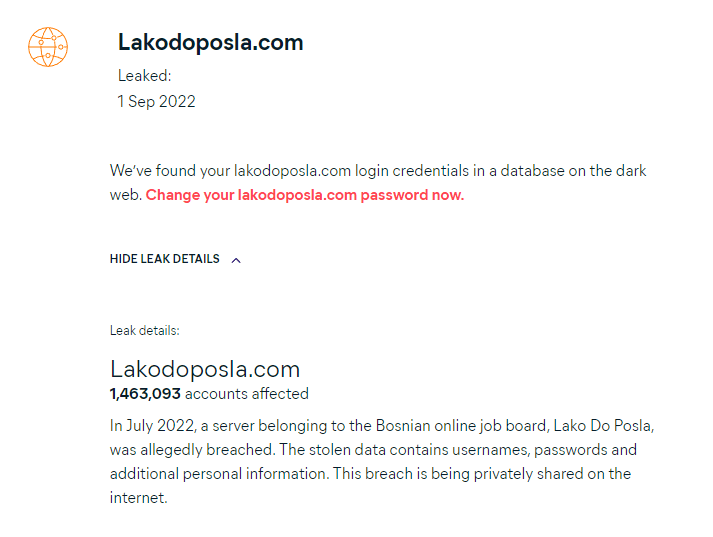

Prema nezvaničnim informacijama, baza podataka sa sajta lakodoposla.com osvanula je na internetu. Sadržaj baze uključuje osetljive podatke oko 500,000 aktivnih i neaktivnih korisnika, a gde se nalaze podaci kao što su: ime, prezime, email, lozinke i drugo.

Kako navodi sajber expert, Mikica Ivošević u svojoj analizi ali i praksi, od lozinki, čak 15,000 je otkriveno u plaintext formatu, a to znači da su svi korisnici izloženi riziku, posebno ako koriste istu lozinku još negde i to dalje povlači da neko može pristupiti njihovim nalozima i na drugim servisima, te je predlog da što pre zamene postojeću, novom lozinkom.

CURENJE PODATAKA IZ BAZA NEZAPOSLENIH – GLOBALAN PROBLEM

Vrlo često, u polisi privatnosti navodi se obaveza čuvanja podataka korisnika, ali takođe možete naići na rečenicu za odricanje od odgovornosti. U prevodu, ukoliko se desi krađa podataka, sajt se ne može smatrati odgovornim, što je u suprotnosti sa zakonskom regulativom svuda u svetu pa i kod nas.Kako Ivošević navodi, najčešća problematika može biti u sledećem:

- Ne radi se hash lozinki svuda – neke lozinke su čuvaju u tekstualnom formatu što je izuzetno loša praksa

- Ne postoji validacija za lozinke, odnosno dozvoljavaju se lozinke kao što je 123456 i sl.

- Ne stavlja se akcenat na HTTPS konekciji

- Pristup MySQL bazi podataka je otvoren za pristup sa bilo koje IP adrese.

- Ne radi se redovno ažuriranje web aplikacije i infrastrukture.

- Ne sprovode se redovna sigurnosna testiranja.

Implementacija WAF rešenja.

Oticanje podataka je nešto što se dešava izuzetno često. Uzmimo za primer situaciju u Italiji pre tri meseca. Skup podataka koji pripada italijanskoj agenciji završio je na „izvol’te“ – lični podaci preko 100.000 ljudi bili su dostupni javnosti. Zlonamerni akteri ovakve podatke mogu da iskoriste za štetne phishing napade, ili za manipulaciju (prodaju) na darkwebu.

Zajedno sa IP adresama, skup podataka težak 1,5 GB uključuje mnoštvo podataka dostavljenih agencijama za zapošljavanje, kao što su biografije, imena, e-poruke, brojevi telefona, radna istorija i regioni Italije u kojima agenti borave.

Kako je izjavio Chris Hadnagi, izvršni direktor Social-Engineer-a, konsultantske firme za bezbednost informacija „ljudi koji su izloženi ovim informacijama biće podložni napadima društvenog inženjeringa, prevarama i drugim ozbiljnim opasnostima dugo vremena, kao i njihove kompanije“.

Totalna povreda privatnosti!

Tuoagente, sa sedištem u Rimu, upravlja servisom u Italiji. U vreme istrage, kompanija je oglašavala saradnju sa 106.902 prodajna agenta. To je tačan broj pristupačnih profila – što znači da su svi profili na Tuoagente-u otkriveni. Od dostupnih ličnih profila, 40.136 je imalo priložene biografije, dok je 49.214 imalo uključen broj telefona. Svi profili su uključivali imejlove i imena.

S obzirom na to da je Italija članica Evropske unije, ostavljanje PII dostupnom praktično svima na internetu može predstavljati kršenje Opšte uredbe EU o zaštiti podataka (GDPR).

KaKo uopšte druga strana može da dođe do podataka?

Opšte je poznato da hakeri ne miruju i da pokušavaju da ostvare svoj cilj i iskoriste svaki propust po šablonu „ako prođe, prođe“:

1. mogu lako da nađu LFI (Local File Inclusion) propust na web aplikaciji koji je dopustio napadačima da čitaju lokalne fajlove na serveru.

2. mogu da dođu do konfiguracionog fajla koji sadrži podatke za pristup MySQL bazi, a koji koristi web aplikacija za komunikaciju sa bazom podataka

3. Kada dođu do kredencijala za MySQL, mogu dalje da iskoriste dalje propuste i da se uloguju sa bilo koje IP adrese direktno na MySQL bazu.

4. Nakon navedenih koraka dobijaju pristup direktno bazi i podacima, pa mogu da je preuzmu U POTPUNOSTI!

Upravo tu leže najčešći propusti koji izlažu rizik i server kompanije i podatke svih korisnika u bazi. Pored navedenog, kompanije treba da obrate pažnju i da primene sledeće:

MERE ZAŠTITE!

1 . Uvek čuvajte podatke sa visokim nivoima šifrovanja

Možda mislite da je jednostavno šifrovanje podataka dovoljno, ali postoji niz veb lokacija koje olakšavaju dekodiranje niskih nivoa šifrovanja. Što je viši nivo enkripcije, to će vaši podaci biti sigurniji. Najviši nivo enkripcije koji je trenutno dostupan je AES 256-bitna enkripcija. Ovo je standardni nivo koji vojska koristi za zaštitu visoko poverljivih podataka. AES-256 se često bira zato što je jak, ali nije previše intenzivan za internet. RSA je, s druge strane, takođe jaka, ali mnogo sporija.

2 . Kreirajte lozinke koje je teško razbiti.

Možda će vam pristupna fraza čak i bolje poslužiti. Pristupna fraza je puna rečenica koja se može koristiti umesto jedne reči. Dužina i složenost mogu ih otežati za tumačenje. Lozinke uvek treba da budu duže od osam znakova i da sadrže različite brojeve i posebne simbole. Ponavljajuće sekvence, kao što je 123123, suviše je lako razbiti kao što smo imali prilike da vidimo u praksi. Trebalo bi da izbegavate korišćenje bilo kakvih identifikacionih informacija kao što je datum rođenja u svojoj lozinki.

Takođe je izuzetno važno odabrati jedinstvene lozinke za svaki nalog koji imate. Korišćenje jedne lozinke za nekoliko naloga može da ugrozi više sistema ako te informacije padnu u pogrešne ruke. Iz tog razloga, takođe je dobra ideja da koristite bezbedni menadžer lozinki ili da svoje lozinke sačuvate olovkom i papirom.

Pored izbora bezbedne lozinke, možete da koristite i biometrijske faktore kao što su otisak prsta ili prepoznavanje lica. Jedinstveni obrazac koji čini nečiji otisak prsta pomaže da se osigura da drugi ne mogu samo da ga ponovo kreiraju da bi otključali vaše naloge.

3 . Koristite dvofaktorsku autentifikaciju

Dvofaktorska autentifikacija zahteva drugi korak pored lozinke za pristup datom nalogu. Ovo generalno zahteva da imate drugi uređaj koji će vam dati jednokratni, privremeni kod koji pomaže da se ograniči pristup nalogu. Na ovaj način, čak i ako haker dođe do vaše lozinke, manje je verovatno da će imati drugo ovlašćenje.

4. Ažuriranja!

– Redovno postavljanje softverskih zakrpa za zatvaranje potencijalnih kanala napada jedan je od najboljih načina da zaštitite i hardver i softver. Kašnjenja u zakrpama mogu stvoriti otvore za eksploatacije i objavljene CVE-ove, zbog čega je važno da svoje programe održavate što je moguće ažuriranijim.

5. Obezbeđivanje servera u oblaku

Kreiranje jedinstvenog bezbednosnog protokola za servere u oblaku može biti teško zbog raznovrsnosti dizajna. Međutim, oni su se takođe pokazali kao neki od najranjivijih na curenje. Nikada ne bi trebalo da pretpostavite da su podrazumevane postavke dovoljne da bi vaši podaci bili sigurni. Evo nekoliko aktivnih mera koje možete preduzeti, bez obzira na server koji koristite, da zaštitite svoje podatke.

- Dodelite drugačija pravila pristupa ako je moguće.

- Koristite dvofaktorsku autentifikaciju.

- Izaberite jake i jedinstvene lozinke.

- Kreirajte protokole za prijavljivanje i odjavljivanje tako da nalog ne može da ostane otvoren.

- Ograničite uređaje koji mogu da pristupe nalozima, takođe poznato kao stavljanje na belu listu.

- Istražite ranjivosti i bezbednosne procedure servera u oblaku koji koristite.

6. Obezbeđivanje vaših servera: Ovo je jedan od najvažnijih bezbednosnih protokola

-

Programeri bi trebalo da budu upoznati sa različitim vrstama tehnika hakovanja koje se koriste u njihovim specijalizovanim oblastima. Ovo uključuje razumevanje uobičajenih problema i obrazaca dizajna koji mogu učiniti kod ranjivijim za hakere. Pa bi pravovremeno i redovno trebali da sprovodite test penetracije.

-

Koristite HTTPS . Postoji niz vodiča za programere koji detaljnije objašnjavaju zašto je HTTPS toliko važan.

-

Održavajte svoj operativni sistem ažurnim . Ovo ide ruku pod ruku sa softverskim zakrpama.

-

Proverite svoj server da vidite da li postoje „rupe“ koje ne bi trebalo da budu tamo.

-

Sa serverom komunicirajte samo sa šifrovanim protokolima.

-

Promenite sve podrazumevane postavke kojima je server možda bio opremljen. Ovo posebno uključuje administratorske akreditive.

-

Istražite servere koje koristite . Ovo je dobar način da otkrijete sve potencijalne nedostatke u sistemu. Možete postaviti samo procedure da biste zaobišli ranjivosti i eksploatacije za koje znate.

-

Stavite administrativne panele na belu listu na određene IP adrese.

-

Koristite VAF (zaštitni zid za veb aplikacije), IDS (sistem za otkrivanje upada) i IPS (sistem zaštite od upada) za višeslojni pristup bezbednosti. Ovo su višestruki pristupi konfiguraciji zaštitnog zida koji bolje rade zajedno kada se koriste zajedno nego bilo koji od njih kada se koristi sam.

-

Testirajte svoju veb lokaciju da biste videli da li su neki osetljivi podaci otkriveni putem najčešćih metoda napada. Hakeri često zgrabe informacije isprobavajući sledeće tehnike, koje uključuju hvatanje banera, spidering sajta, google dorking i skeniranje portova. Hakeri koriste te metode da bi prikupili informacije o tome kako mogu da hakuju vašu veb lokaciju . Ako niste sigurni kako da izvršite sve ove testove i sprovedete sve mere zaštite, najbolje je da zatražite pomoć od profesionalca.

-

Ne postoji jedinstven način na koji možete da obezbedite svoje servere, međutim, što više tehnika koristite, teže će neko preuzeti vaše podatke. Stručnjaci za sajber bezbednost to nazivaju „deep defence“. Možda nećete moći da zaustavite svaki hak, ali ga možete usporiti tako što ćete učiniti svoj sistem robusnijim i moći ćete da reagujete pravovremeno i sprečite već alarmirane opasnosti.

7 . Koristite odgovarajuća pravila pristupa

Pravila pristupa su način na koji možete da kontrolišete kako korisnici i sistemi komuniciraju sa spoljnim mrežama i sistemima. Postoji nekoliko osnovnih pravila koja treba postaviti da bi se održao visok nivo bezbednosti.

- Dajte najmanji mogući broj privilegija : Moduli bi trebalo da budu u mogućnosti da pristupe samo informacijama i resursima koji su neophodni za njihovu specifičnu svrhu.

- Odbijte nedefinisane korisnike i anonimne naloge : Ograničavanje pristupa „dobrim korisnicima“ koje poznajete i kojima verujete može pomoći u ograničavanju curenja.

- Primenite ograničenja za neuspešno prijavljivanje. Dobar način da sprečite ili obeshrabrite napade grubom silom je obustavljanje ili odlaganje pristupa nalozima koji su pogodili određeni broj neuspešnih prijavljivanja.

8. Internet

Nikada ne ostavljajte sistem otvoren za internet bez potrebe za autorizacijom. Mnogi lako dostupni programi su dizajnirani da se koriste interno u okviru bezbedne mreže. Njihova svrha je da se implementiraju u određeni sistem, što znači da nisu podrazumevano opremljeni mnogim od gore navedenih protokola. Mnogima se i dalje pristupa spolja, što predstavlja bezbednosni rizik. Da biste smanjili ovaj rizik, najbolje je da se uverite da su konfigurisani bez spoljnog pristupa osim ako nije apsolutno neophodno.

9. Koristite VPN

U vezi sa gore navedenim koracima, VPN-ovi pomažu u zaštiti vaših podataka na više načina. Dobar VPN će koristiti sopstvene privatne servere, tako da vaši podaci nisu izloženi javnim kanalima koji se mogu lako iskoristiti. Oni takođe šifruju sve podatke koji putuju između vašeg uređaja i servera. Na taj način, čak i ako dođe do curenja, vaša aktivnost će imati dodatni sloj zaštite.

10.Pratite trendove i brinite o bezbednosti

Budite u toku sa rizicima i u konstantnoj komunikaciji sa vašim profesionalnim timom koji radi na bezbednosti vašeg sajber prostora.