Kompjuterska bezbednost se pored tehničke operativnosti temelji i na drevnim principima ratovanja. Pokušaću da objasnim šta tačno znači sajber bezbednost kroz nekoliko stavki.

Sun Tzu kaže:

„Kad vojska stupi u rat, general prvo primi zapoved od svog vladara. General prikuplja jedinice i mobilizuje narod. On od vojske napravi skladno telo i ulogori se.“

Ne bih da poredim citate ove knjige (Umeće ratovanja) sa računarskim sistemima, jer zaista postoji mnogo primera, pa ću vam prepustiti da sami razvijate maštu.

Li Ouan:

„Njega vladar opunomoći da, na temelju odluka hramskog veća (upravnog odbora) o pobedama koje treba izboriti, postane izvršitelj kazne koju odredi Nebo.“

Navedeni citat može imati mnogo značenja, ali svodi se na striktnu proceduru vojne formacije gde se u kompjuterskom svetu sajber operacija izvodi taktički i uz veoma visoki integritet kao i striktnu hijerarhiju, ne radi komandovanja i mediokritetskih autoriteta, već se ta hijerarhija temelji na iskustvima i uvek je zdrava, bar kada pričamo o whitehat operacijama.

Najteže umeće je umeće manevrisanja. U manevru je najteže to što zaobilazni put moramo učiniti najpristupačnijim i teškoće moramo pretvoriti u svoje prednosti.

Dakle, idemo poznatim (najpristupačnijim) stazama i skrećemo neprijatelja gde mi hoćemo dezinformacijom. Na taj način možemo krenuti i posle njega, a stići pre njega. Kad znamo postupak, onda možemo reći da smo ovladali strategijom pristupačnog (izračunatog) i nepristupačnog.

Opšte poznato je da je u ratu najjače oružje dezinformacija, stoga moć da dođemo do informacije i baratamo istom na nivou okrenute istine, daje nam prednost da izvršimo manevar i time dođemo korak bliže neprijatelju.

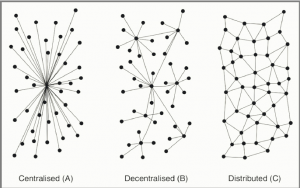

Najsigurniji računarski sistemi se, moglo bi se reći, temelje na tri vrste modela.

- Centralizovani sistemi

Ne bih da dajem primere ovakvih kompjuterskih sistema i mreža jer u ovom postu ne želim da reklamiram ni jednu kompaniju koja se time bavi ozbiljno, ali svi smo svesni koje kompanije svoje poslovanje temelje upravo na ovom modelu. Ovaj model je u osnovi moćan i ima mnogo veliku moć da deli i prima informacije, ali isto tako ima i mane. Osim što je centralizovan i veliki kao tačka moći, takav sistem je u osnovi mnogo ranjiv jer ima samo jednu tačku ranjivosti. Iako ovakvi modeli imaju ogromne centre podataka i ozbiljnu redudantnu arhitekturu, ipak nisu najsrećnije rešenje. Ocena sigurnosti ovakvih sistema od 1 do 10 po mojoj proceni bi bila 6, što je na nekoj skali jako visoka ocena, a ostatak do 10 je taj model centralizacije. Ovakvi sistemi pucaju pri dobrom manevru. Apsolutna moć kvari apsolutno.

2. Decentralizovani sistemi

Ovakvi sistemi imaju odlično kotiranje na polju računarskih sistema. Razlog ovakvih arhitektura je decentralizacija informacija i u pitanju su paralelni tuneli za prenos informacija i centri podataka koji imaju dosta dobru logiku skladištenja informacija. Postoji odlična milijarderska kompanija koja je primer ovog modela, samo što se neću udostojiti da je reklamiram. Iako su ovi sistemi naizgled sigurni, oni se takođe temelje na principu moći samo što su decentralizovani i integritet im je zapravo centralizovan iako deluje da je svaka centralna tačka za sebe. Kod ovakvih sistema, manevar mnogo teže prolazi nego kod prvog modela, ali prolazi. Upad u ovakve kompanije se planira decenijama, kao i odbrana. Mana ovih sistema je što precenjuju periferno polje posmatrača. Ocena na skali od 1 do 10 takođe po mojoj proceni bila bi 9, što je u svetu sajber bezbednosti po nekim kriterijumima dosta visoka ocena, rećićemo teško ranjiv sistem.

3. Distribuirani sistemi

Ovaj model računarskog sistema je potpuno inovativan. Iako deluje da nema hijerarhiju, on je itekako ima, ali se ne temeji na principu komandovanja, već postoji striktan algoritam koj nema odstupanja. Ovde je algoritam hijerarhija. Algoritam dodeljuje integritet na osnovu logike i veština. Temelji se na sistemu nivoa pristupa. Svaka tačka u ovakvom sistemu ima mogućnost da bude validna kada je informacija u pitanju. Ne postoji baza podataka koja je takoreći uzor ostalim tačkama, već svaka tačka ima svoj način procesuiranja informacija. Ovakav princip se korsti pri dizajniranju svemirskih stanica jer razlog distribuiranog modela u ovakvim slučajevima je vrlo jasan (nastao bi haos ako bi se centralna baza srušila), stoga u ovakvim okolnostima, distribucija integriteta je jedino validno rešenje. Ovakav sistem se gradi na beskompromisnom poverenju. Ljudi koji rade na ovakvim računarskim sistemima su pre svega etički opredeljeni na potpunu bezbednost i može se reći da imaju vrlo jasan moralni kompas. Ovakav model bih ocenio 10/10 i smelo bih rekao da se može nazvati apsolutni sistem. Ovakve modele informatičkih sistema pokreću mnogo moćni reduktori zasnovani na procesnom upravljanju. Ovakvi sistemi su ekskluziva u svetu kibernetike. Kod ovakvih sistema manevar završava kao potpuni neuspeh jer napad na ovakvu infrastrukturu samo hrani algoritam i daje mu logiku i ideju za sledeći nivo zaštite.

Da bi napravili paralelu sa ova tri sistema i manevrom kao oružjem za napad ili odbranu, moramo shvatiti dublje značenje reči etika.

Sigurnost računarskih sistema se temelji na etičkom hakovanju, što bi se moglo reći na kreativnosti i inovativnosti. Pojam haker je u medijima izvrnut kao nešto što je loše iako ljudi zaista ne razumeju tu reč na pravi način. Sama reč haker se stavlja u kontekst nekoga ko upada u sisteme i pravi štetu, iako to nije. Haker je čovek koj želi da shvati kako nešto radi.

Paralela na sve gore navedeno je da ovakve sisteme čuvaju etički hakeri koji imaju izuzetno izraženu moć procesuiranja podataka na rizičnim tačkama sistema.

Ovu temu ću u nekom trenutku apgrejdovati. Do tada, pratite belog zeca.

FULL STOP